Desde o sucesso de “O Nome da Rosa”, best seller de Umberto Eco que chegou até mesmo a ser adaptado para o cinema, a literatura mundial se viu invadida por thrillers de mistério repletos de enigmas ocultos e conspirações de sociedades secretas. Prova disso são os milhares de volumes vendidos dos livros de Dan Brown, autor de “O Código DaVinci” e outros.

Mas o que muitos fãs e curiosos não imaginam é que teorias similares são construídas com seriedade por acadêmicos de grandes universidades. Há quem veja, por exemplo, símbolos escondidos em pinturas, edifícios e outros tipos de criações. Em alguns casos, as evidências são tão convincentes que seriam capazes de deixar a qualquer um desses autores perplexos. Confira alguns exemplos!

1. Misticismo judaico na Capela Sistina

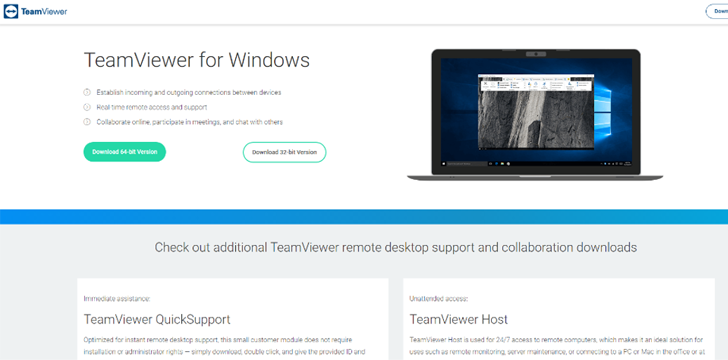

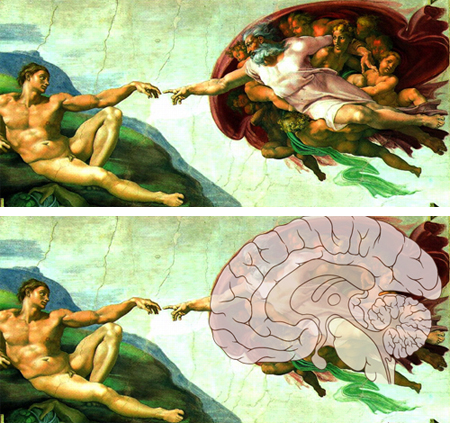

A figura de Deus cercado por anjos se assemelha ao formato de um cérebro humano (Fonte da imagem: Écrans)

A figura de Deus cercado por anjos se assemelha ao formato de um cérebro humano (Fonte da imagem: Écrans)

Uma das mais famosas teorias acerca da pintura realizada por Michelangelo no teto da Capela Sistina, no Vaticano, é o fato de que a imagem de Deus, cercada por anjos e tocando o dedo de Adão, se assemelha a um grande e detalhado cérebro humano, com direito a representação do lobo frontal, quiasma óptico, tronco cerebral, hipófise e outras partes do órgão. O assunto já foi tema de artigo no Jornal da Associação Médica Americana.

Mas se depender de especialistas da Universidade Yeshiva, em Nova York, a obra de arte esconde outros mistérios, como a presença de símbolos da Cabala, disciplina e escola de pensamento que se preocupa com o aspecto esotérico do judaísmo. O professor Benjamin Blech, em conjunto com o guia turístico do Vaticano Roy Doliner, chegou a publicar um livro sobre o assunto, intitulado "The Sistine Secrets: Michelangelos Forbidden Messages in the Heart of the Vatican”.

Em entrevista para a ABC, os autores explicaram que Michelangelo deve ter aprendido os ensinamentos judaicos enquanto morou com Lorenzo de Medici, em Florença. Na época, Medici foi um grande líder e usou sua influência para que diversos artistas e intelectuais fossem para a cidade dele. Muitos desses novos moradores estudavam o Zohar, livro-base da Cabala.

Exemplos cabalísticos de Michelangelo

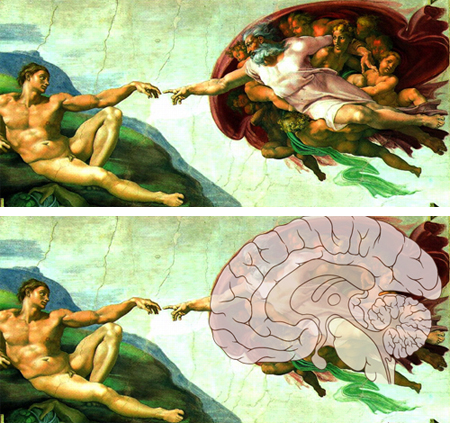

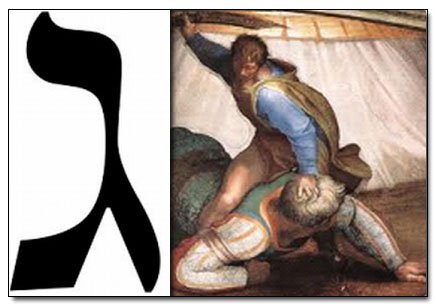

Na Cabala, a letra hebraica “guímel” simboliza a justiça ou a punição. Ao representar a luta entre David e Golias, o artista representou seus corpos de maneira que se assemelham ao formato da letra:

Davi e Golias são representados no formato da letra hebraica guímel (Fonte da imagem: Cracked)

Davi e Golias são representados no formato da letra hebraica guímel (Fonte da imagem: Cracked)

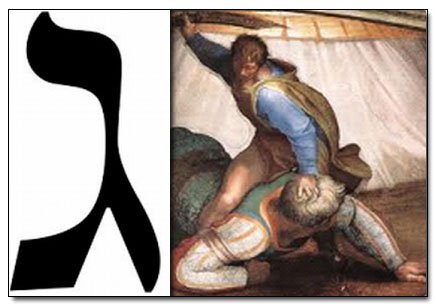

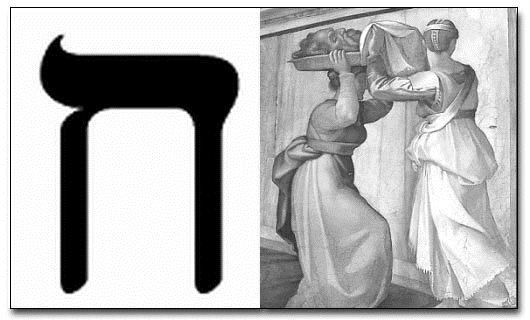

Na cena em que Judite e sua criada carregam a cabeça do general Holoferne, Michelangelo pintou-a de maneira que se assemelha à forma da letra “chet”, que para a Cabala simboliza um ato gratuito e espontâneo de bondade e amor.

Judite e sua criada formam a letra "chet", que simboliza bondade e amor (Fonte da imagem: Cracked)

Judite e sua criada formam a letra "chet", que simboliza bondade e amor (Fonte da imagem: Cracked)

A Árvore da Ciência do Bem e do Mal, citada nos capítulos iniciais do Gênesis, é normalmente representada pela cultura cristã como sendo uma macieira. Porém, nos textos judaicos e na obra de Michelangelo, a árvore é uma figueira:

A "Árvore da Ciência do Bem e do Mal" foi retratado como sendo uma figueira

A "Árvore da Ciência do Bem e do Mal" foi retratado como sendo uma figueira

2. A sinfonia da Última Ceia

Um dos quadros mais famosos de Leonardo DaVinci, “A Última Ceia” possui uma sinfonia oculta, como se o polímata italiano tivesse também composto uma trilha sonora para acompanhar a cena pintada. É o que afirma o músico Giovanni Maria Pala, que ajudou a decifrar a música com a ajuda de um técnico em informática. Em entrevista para a MSNBC, Maria Pala afirma que a composição soa “como um réquiem” e “enfatiza a paixão de Jesus”.

Para reconstruir a música, o pesquisador considerou elementos da pintura que tivessem um grande valor simbólico para a teologia cristã, interpretando-os de maneira musical. Ao desenhar cinco linhas horizontais sobre a imagem da ceia, de maneira semelhante a uma partitura, Maria Pala percebeu que os pães e as mãos de Cristo e dos apóstolos representavam notas musicais.

De acordo com o músico, isso casa com o simbolismo de que os pães, para os cristãos, representam o corpo de Cristo, enquanto as mãos são usadas para abençoar o alimento. Porém, a “partitura” não parecia certa até que Maria Pala lembrou de um detalhe crucial: Leonardo DaVinci escrevia da direita para a esquerda, exigindo que o leitor tivesse que posicionar um espelho em frente aos seus textos para decifrá-los.

A pesquisa está detalhada no livro “A Música Oculta”, publicado no Brasil pela editora Larousse. No vídeo acima, você pode ouvir a sinfonia decifrada pelo pesquisador italiano.

3. Mozart era um illuminati

Talvez você não esteja acostumado a ouvir ópera, mas existe um trecho de A Flauta Mágica que é muito famoso (vídeo acima) e, frequentemente, aparece em comerciais, filmes e até mesmo como referência em músicas pop. Mas o que pouca gente sabe é que estudiosos acreditam que a composição de Mozart está repleta de analogias a respeito da maçonaria.

A Wikipédia possui um artigo inteiro dedicado ao assunto, citando, inclusive, um fato muito curioso: Mozart era um illuminati! Mas calma, antes de começar a queimar os CDs do compositor, é bom esclarecer que não estamos falando da mesma sociedade secreta da qual participava aquele.

O movimento seguido pelo compositor era o Illuminati da Baviera, uma sociedade secreta da época do Iluminismo que acreditava que a humanidade deveria obter mais conhecimento e deixar que apenas a razão guiasse seus passos. A própria história de “A Flauta Mágica” está relacionada a essa filosofia. Além disso, existem trechos de três notas que podem ser considerados como uma referência clara à maçonaria, já que o número 3 é o número favorito de seus seguidores.

4. O Código de Newton

O século XVII foi a época das descobertas, pois muitos cientistas estavam ocupados em descobrir detalhes do “funcionamento” da Terra e do espaço, descobrindo planetas que até então não se tinham notícias e decifrando as leis da física que regem o nosso mundo.

Porém, com tanta concorrência e a ausência de um sistema de patentes que funcionasse de verdade, esses gênios precisavam manter seus estudos em segredo, caso contrário, uma pessoa mal intencionada poderia alegar ser a responsável por determinada descoberta.

Para evitar que isso acontecesse, os cientistas costumavam anotar suas teorias, transformando esses papéis em provas da autoria de uma pesquisa. Mas mesmo assim, um “vilão” poderia se apoderar dos escritos e tentar roubar a obra de alguém. Por isso, era comum que códigos fossem criados para criptografar as informações mais relevantes.

Newton x Leibniz: FIGHT!

A ciência é uma prática complicada. Charles Darwin e Alfred Russel Wallace trabalharam, por acaso, nas bases que definiriam a teoria da evolução. E a matemática também teve um caso semelhante: Isaac Newton e Gottfried Leibniz desenvolveram, de maneira independente, um ramo da matemática conhecido como Cálculo Diferencial e Integral.

Sir Isaac Newton, aos 46 anos, pintado por Godfrey Kneller

Sir Isaac Newton, aos 46 anos, pintado por Godfrey Kneller

Durante a discussão entre os dois matemáticos que se deu por carta, Newton precisava provar que vinha pensando no Cálculo antes de Leibniz, mas precisava fazer isso sem entregar o teorema principal de seu trabalho para o rival. Portanto, em uma das correspondências, é possível ler a seguinte declaração de Newton:

"Eu não posso prosseguir com a explicação dos fluxions [Cálculo] agora, de modo que prefiro ocultá-la da seguinte maneira: 6accdae13eff7i3l9n4o4qrr4s8t12vx".

Se tivesse sido escrito na época de hoje, poderíamos dizer que o gato de estimação de Newton passeou por cima do teclado durante a redação da carta. Mas como isso foi produzido entre 1699 e 1711, pode-se assegurar, claramente, que a sequência de letras e números não passa de um anagrama. O código informava quantas vezes uma letra aparecia em uma frase escrita em latim.

O resultado do quebra-cabeça é:

"Data aequatione quotcunque fluentes quantitates involvente, fluxiones invenire; et vice versa"