Chantagem

Desconfie de tentativas de chantagem em que desconhecidos ameaçam você em troca de bitcoin como meio de extorsão. Uma execução comum desse método é por email, onde o remetente transmite uma mensagem afirmando que ele invadiu seu computador e o está operando por meio do protocolo RDP. O remetente diz que um um software foi instalado e que sua webcam foi usada para gravar você fazendo algo que talvez você não queira que outras pessoas saibam. O remetente fornece duas opções - envie bitcoin para suprimir o material ou não envie nada e veja o conteúdo enviado para seus contatos de email e pelas suas redes sociais. Os golpistas usam listas de e-mail roubadas e outras informações de usuários vazadas para executar esse esquema em milhares de pessoas em massa.

Corretoras Falsas

Como o bitcoin se tornou mais popular, mais pessoas procuraram adquiri-lo. Infelizmente, pessoas nefastas se aproveitaram disso e são conhecidas por criarem falsas corretoras de bitcoin. Essas corretoras falsas podem enganar os usuários, oferecendo preços baixos. Certifique-se de usar uma corretora confiável ao comprar ou vender bitcoin.

Distribuição gratuíta

Devido à natureza viral de como as informações se espalham pela internet, os golpistas tentam tirar proveito das pessoas oferecendo brindes gratuitos de bitcoin ou outras moedas digitais em troca de enviar uma pequena quantia para registrar ou fornecendo algumas informações pessoais. Quando você vê isso em um site ou rede social, é melhor relatar imediatamente o conteúdo como fraudulento, para que outros não sejam vítimas.

Personificação

Infelizmente é muito fácil criar contas falsas de personalidades conhecidas nas redes sociais. Muitas vezes esses golpistas ficam à espera, até que a pessoa que eles estão tentando personificar publiquem conteúdo. O imitador, em seguida, responde a ele com uma mensagem de acompanhamento ou chamada à ação - como uma oferta gratuita - usando uma conta que parece quase idêntica ao autor original. Isso faz parecer que a pessoa original está dizendo isso. Como alternativa, os imitadores também podem tentar usar essas mesmas contas falsas para enganar outras pessoas, por meio de mensagens privadas ou diretas, para realizar algum tipo de ação na tentativa de fraudar ou comprometer. Nunca participe de brindes gratuitos, e se você receber um pedido estranho por meio de alguém em sua rede, é melhor verificar novamente para confirmar a autenticidade através de vários meios de comunicação.

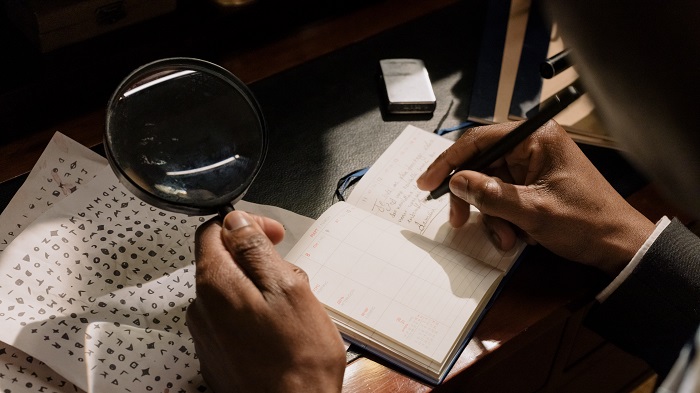

Software mal intencionado

Os hackers se tornaram muito criativos em encontrar maneiras de roubar pessoas. Ao enviar bitcoin, certifique-se sempre de duplicar ou triplicar a checagem do endereço para o qual está enviando bitcoins. Alguns programas de malware alteram os endereços de bitcoin quando são colados da área de transferência de um usuário, de modo que todos os bitcoins, sem saber, são enviados para o endereço do hacker. Como há poucas chances de reverter uma transação de bitcoin depois que ela é confirmada pela rede, perceber isso depois do fato significa que é tarde demais e provavelmente não pode ser recuperada. É uma boa ideia ter muito cuidado com os programas que você permite ter acesso de administrador em seus dispositivos. Um antivírus atualizado também pode ajudar, mas não é infalível.

Conheça uma pessoa

Ao comprar ou vender bitcoin localmente, uma contraparte pode pedir que você se encontre pessoalmente para realizar a troca. Se não é uma parte confiável que você já conhece, esta é uma proposta muito arriscada que pode resultar em você ser roubado ou ferido. Impostores também são conhecidos por trocarem dinheiro falso em troca de bitcoin. Considere usar uma plataforma peer-to-peer para garantir os fundos em vez de se encontrar pessoalmente.

Transferência de dinheiro enganosa

Não responda a e-mails de estranhos te dizendo que eles precisam de ajuda para transferir algum dinheiro, e depois, em troca de seus serviços, você receberá uma parte dos fundos.

Emails enganosos

Tenha cuidado com os e-mails que supostamente são de serviços que você usa para solicitar ações, como redefinir sua senha ou clicar para fornecer algum tipo de interação com relação à sua conta. Pode ser muito difícil identificar a diferença em um e-mail falso que está tentando convencê-lo a comprometer sua conta e um e-mail legítimo enviado em nome de um produto ou serviço que você usa. Em caso de dúvida, considere a verificação tripla da autenticidade da comunicação encaminhando-a para a empresa, usando o endereço de e-mail de contato em seu site, ligando para o telefone e / ou entrando em contato com eles por meio de suas contas oficiais de mídia social.

Sites enganosos

Os sites falsos geralmente andam de mãos dadas com e-mails falsos. E-mails de falsos podem ser vinculados a um site clonado criado para roubar credenciais de login ou solicitar a instalação de um malware. Não instale software ou faça login em um site, a menos que você tenha 100% de certeza de que não é falso. Os sites falsos também podem aparecer como resultados patrocinados em mecanismos de pesquisa ou em mercados de aplicativos usados por dispositivos móveis. Desconfie de estar baixando um aplicativo falso ou clicando em um link patrocinado em um site falso.

Esquemas Ponzi

Não participe de ofertas em que uma ou mais pessoas lhe oferecem um retorno garantido em troca de um depósito inicial. Isso é conhecido como um esquema ponzi, onde, no futuro, os próximos depositantes são usados para pagar os investidores anteriores. O resultado final é geralmente um monte de gente perdendo muito dinheiro.

Esquemas de pirâmide financeira

Um esquema de pirâmide promete retornos aos participantes com base no número de pessoas que eles convidam para participar. Isso permite que o esquema cresça de forma viral e rápida, no entanto, na maioria das vezes não resulta em nenhum tipo de retorno significativo para os membros e / ou convidados que também participaram. Nunca convide sua rede pessoal com o único objetivo de acumular recompensas ou devoluções de um produto ou serviço e não contribua com seu próprio capital a pedido de outros para acelerar o processo.

Distribuição de prêmios

Da mesma forma que os brindes gratuitos, os golpes de premiação enganam as pessoas a agir ou fornecer informações sobre si mesmas. Por exemplo, fornecendo um nome, endereço, e-mail e número de telefone para reivindicar um prêmio. Isso pode permitir que um hacker tente usar as informações para obter acesso às contas fazendo-se passar por você.

Bomba e despejo

Não confie em pessoas que seduzem você ou outras pessoas a investirem, porque afirmam que sabem qual será o preço do bitcoin. Em um esquema de bomba e despejo, uma pessoa (ou pessoas) tenta elevar ou baixar artificialmente o preço, de modo que possa despejar suas moedas para obter lucro.

Ransomware

Este é um tipo de malware que bloqueia parcialmente ou completamente o acesso a um dispositivo, a menos que você pague um resgate em bitcoin. É melhor consultar um profissional de computador confiável para obter assistência de remoção, em vez de pagar o resgate. Tenha cuidado com os programas que você instala em seus dispositivos, especialmente aqueles que solicitam acesso de administrador. Verifique também se o aplicativo que você está baixando não é falso, representando um legítimo que você usou no passado.

Moedas fraudulentas

Tenha cuidado ao investir em moedas alternativas (altcoins). Entre elas pode haver moedas fraudulentas, que incentivam os usuários a investir por meio de vendas privadas ou com descontos em pré-venda. Moedas fraudulentas podem apresentar um site chamativo e/ou possuem uma grande comunidade para criar um efeito de "medo de perder a oportunidade". Isso ajuda as pessoas que compraram antecipadamente a aumentar o preço da altcoin para que consigam vender obtendo lucro. Moedas fraudulentas com comunidades pequenas podem fazer airdrops - oferecendo moedas grátis (ou tokens) para as pessoas e em troca elas esperam que a pessoa se junte às suas comunidades. Isso permite que as moedas fraudulentas apresentem suas propostas com métricas inflacionadas de engajamento para fazer com que os investidores sintam que estão perdendo um oportunidade de comprar. As moedas fraudulentas também costumam usar a palavra Bitcoin em seus nomes, isso é uma tentativa de enganar as pessoas, fazendo-as pensar que existe algum relacionamento legítimo.