A revolução digital, com as suas promessas de eficiência e conectividade, acabou dando também origem à fraude cibernética – uma ameaça invisível que pode infiltrar-se no núcleo de qualquer organização.

O mundo dos negócios utiliza a tecnologia como parte fundamental das suas operações e, por isso, aparecem criminosos cada vez mais sofisticados a fim de explorar vulnerabilidades nos nossos sistemas digitais, colocando as organizações em risco como nunca antes visto na história.

“O aumento da conectividade e da automação do trabalho representa, ao mesmo tempo, oportunidade e risco para os negócios. Nos últimos anos, muitas empresas foram vítimas de incidentes cibernéticos, causando milhões de dólares todos os anos em perdas financeiras, danos reputacionais e gastos decorrentes de ações criminosas” – Everson Probst, líder de Cybersecurity da Grant Thornton Brasil.

Através da experiência da Grant Thornton em fraudes preventivas e reativas baseadas em tecnologia, as seguintes fraudes cibernéticas foram identificadas como a ameaça mais séria às organizações, tanto grandes como pequenas:

- Comprometimento do e-mail comercial:

um crime cibernético particularmente prevalente em que os criminosos

têm como alvo organizações ou funcionários individuais, com o objetivo

de enganá-los para liberar fundos ou informações confidenciais. Esses

ataques podem assumir várias formas nas organizações, como desvio de

pagamentos, fazer-se passar por funcionário executivo, ataques de

phishing e comprometimentos M365. O desvio de pagamento é o tipo mais

comum, em que os invasores enviam faturas fraudulentas a empresas com

instruções para transferir dinheiro para uma conta do criminoso.

“Na maioria dos casos, o comprometimento de e-mails acontece em conjunto com técnicas criminosas de engenharia social. O objetivo dos atacantes não é buscar ganho com os usuários, mas sim obter com eles alguns acessos ao ambiente de tecnologia das empresas, credenciais e informações que possam ser utilizadas para atos criminosos”, comenta Everson. - Fraude via ransomware:

Ransomware é um tipo de software malicioso (malware) que criptografa a

rede de uma organização, exigindo o pagamento de um resgate da vítima em

troca da chave de descriptografia. É uma forma de crime cibernético em

que os atacantes procuram extorquir dinheiro de indivíduos ou

organizações, negando-lhes acesso aos seus próprios dados ou sistemas.

Everson complementa que os ataques ransomware "estão aumentando em quantidade e complexidade. Além de solicitar pagamento de resgate para desbloquear arquivos criminosamente criptografados, os atacantes cada vez mais copiam dados importantes para as empresas – como dados estratégicos, dados pessoais e informações protegidas por leis e regulamentações – e utilizam essas informações como forma de pressão para obter ganhos indevidos”. - Scams ou ataques de phishing: De forma

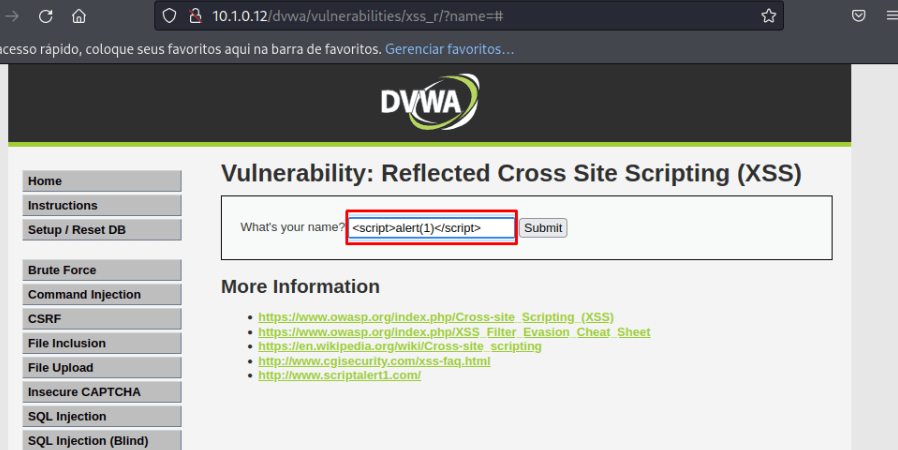

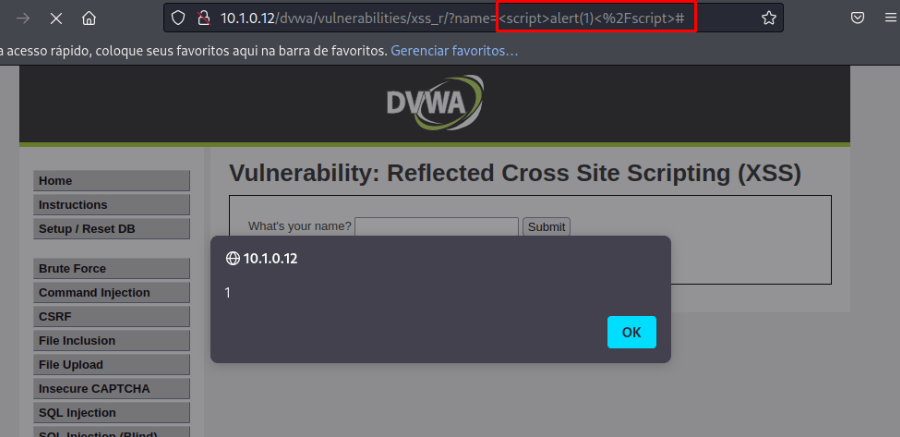

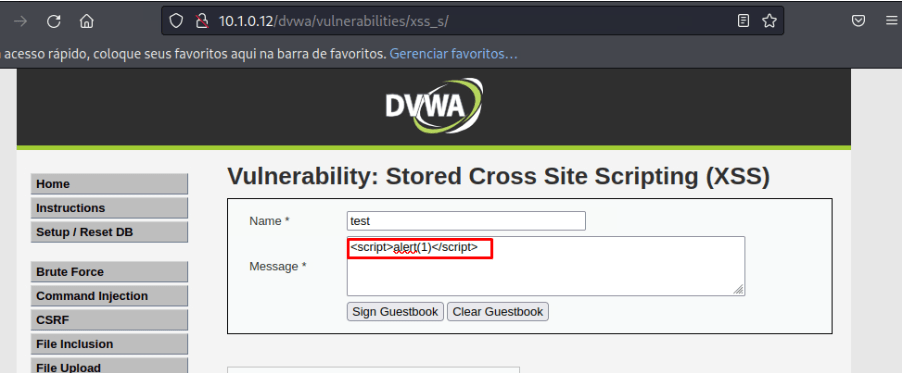

semelhante ao comprometimento do e-mail corporativo, os ataques de

phishing envolvem e-mails, sites ou mensagens fraudulentas que parecem

legítimas, mas são projetadas pelos invasores para enganar os indivíduos

e fazê-los revelar informações confidenciais, como credenciais de

login, detalhes de cartão de crédito ou informações pessoais.

“Empresas são literalmente bombardeadas de e-mails phishing todos os dias. A maioria deles é barrado pelos sistemas anti-spam, mas alguns acabam chegando ao usuário. O mecanismo de prevenção mais efetivo neste caso é o treinamento e conscientização”, Everson conclui.

Como você pode proteger sua organização

Quando se trata de fraude cibernética, é melhor prevenir do que remediar. As organizações devem implementar um conjunto de controles eficazes e adequados, tanto para seu próprio controle como para os controles mantidos por terceiros. Garantir a eficácia desses processos ajudará a prevenir que sua empresa seja vítima de crimes cibernéticos.

Algumas medidas essenciais incluem:

- Implementar treinamentos frequentes para suas equipes sobre como

identificar e responder ameaças virtuais, sinais de ransomware, e

tentativas de phishing e fraude;

- Adotar protocolos fortes de segurança de e-mail tanto na infraestrutura local quanto na nuvem; e

- Realizar auditorias regulares para avaliar o desenho e a eficácia dos processos e controles organizacionais.

O que fazer se você acredita que sua organização foi vítima de crime cibernético

Se você suspeita que sua organização foi vítima de crimes

cibernéticos, é fundamental que você tome medidas imediatas para

minimizar os danos e tentar recuperar quaisquer perdas. Você deve

elaborar um plano de resposta a incidentes, que incluirá procedimentos

para isolar os sistemas afetados, notificar as partes interessadas e

preservar evidências para investigações.

Nosso líder ressalta que

“o plano de resposta a incidentes é um elemento fundamental para apoiar

as empresas na minimização dos danos decorrentes de um incidente. Mas é

importante entender que o plano de resposta a incidente não é apenas um

descritivo de alto nível de procedimentos, mas sim um conjunto de

protocolos e procedimentos que incluem mapeamento de partes

interessadas, definição de parceiros estratégicos, árvore de

acionamento, regimento e regras do comitê de crise e outros”.