Phishing é o crime de enganar as pessoas para que compartilhem informações confidenciais como senhas e número de cartões de crédito. Como em uma verdadeira pescaria, há mais de uma maneira fisgar uma vítima, mas uma tática de phishing é a mais comum. As vítimas recebem um e-mail ou uma mensagem de texto que imita (ou “engana”) uma pessoa ou organização em que confiam, como um colega de trabalho, um banco ou um órgão governamental. Quando a vítima abre o e-mail ou o texto, eles encontram uma mensagem assustadora que induz a deixar o bom senso de lado ao deixá-los com medo. A mensagem exige que a vítima acesse um website e execute uma ação imediata ou assuma um risco por algum tipo de consequência.

Se os usuários mordem a isca e clicam no link, eles enviam uma imitação de um website legítimo. A partir daí, eles pedem para fazer o login com nome de usuário e senha. Se forem ingênuos o bastante para obedecer, as informações de acesso são enviadas aos ladrões que as usam para roubar identidades, roubam contas bancárias e vendem os dados pessoais no mercado negro.

“Phishing é o tipo mais simples de ciberataque e, ao mesmo tempo, o mais perigoso e eficiente.”

Diferente de outros tipos de ameaças online, o phishing não requer um conhecimento técnico muito sofisticado. Na verdade, segundo Adam Kujawa, diretor do Malwarebytes Labs, “Phishing é o tipo mais simples de ciberataque e, ao mesmo tempo, o mais perigoso e eficiente porque ele ataca o computador mais vulnerável e poderoso do planeta: a mente humana.” Os phishers não tentam explorar uma vulnerabilidade técnica do sistema operacional de seu dispositivo — eles usam a “engenharia social. De Windows e iPhones até Macs e Androids, nenhum sistema operacional está completamente seguro contra phishing, não importa quão eficiente é a segurança. Na verdade, os criminosos recorrem ao phishing porque não conseguem encontrar vulnerabilidades técnicas. Por que perder tempo derrubando camadas de segurança se você pode induzir alguém a lhe entregar a chave? Mais do que nunca, o elo mais fraco em um sistema de segurança não é uma falha técnica enterrada em um código de computador, mas sim o ser humano que não verifica com cuidado de onde veio o e-mail.

As últimas notícias sobre phishing

Um romance ruim: como explicar catphishing

Um novo tipo de phishing scam da Apple

Contas do LinkedIn comprometidas usadas para enviar links de phishing por meio de mensagens privadas e InMail

A história do phishing

É muito fácil rastrear a origem do nome “phishing”. O processo de realizar um phishing scam é muito semelhante a uma pescaria real. Você prepara uma isca para enganar a vítima, lança e espera que seja mordida. Começando com o dígrafo “ph” que é substituído por “f”, ele pode ser o resultado de uma composição de “fishing” e “phony”, porém, algumas fontes apontam para outra possível origem.

Na década de 1970, uma subcultura formada com base na prática de usar hacks de pouca tecnologia para explorar o sistema de telefonia. Eram os primeiros hackers e eram chamados de “phreaks” — uma combinação de “phone” (telefone) e “freaks” (fanáticos). Naquela época em que não havia muitos computadores conectados em rede para invadir, o phreaking era uma maneira comum de fazer chamadas de longa distância gratuitamente ou ligar para números não listados.

“Phishing é o tipo mais simples de ciberataque e, ao mesmo tempo, o mais perigoso e eficiente.”

Mesmo antes do termo “phishing” atual ser utilizando, uma técnica de phishing foi detalhadamente descrita em um artigo e em uma apresentação feita para o International HP Users Group, Interex, em 1987.

O uso do nome em si foi primeiramente atribuído ao um notório spammer e hacker em meados da década de 1990, Khan C Smith. Além disso, de acordo com registros da Internet, a primeira vez que o phishing foi publicamente usado e registrado foi em 2 de janeiro de 1996. A menção ocorreu em um fórum de discussão de usenet chamado AOHell. Na época, a America Online (AOL) era o principal provedor de acesso à Internet e tinha milhões de acessos todos os dias.

Naturalmente, a popularidade da AOL fez com que se tornasse alvo de fraudadores. Hackers e piratas de software usavam a empresa para se comunicarem entre si e conduzir ataques de phishing contra usuários legítimos. Quando a AOL decidiu fechar o AOHell, os invasores começaram a usar outras técnicas: eles enviavam mensagens aos usuários da AOL passando-se por funcionários da empresa e solicitando que as pessoas verificassem suas contar e entregassem informações de faturamento. Por fim, o problema tomou tão proporção que a AOL acrescentou alertas a todos os e-mails e sistemas de mensagens instantâneas informando que \"nenhum funcionário da AOL pedirá sua senha ou informações de faturamento.\""

“As redes sociais tornaram-se o principal alvo de phishing.”

Já nos anos 2000, o phishing voltou sua atenção para explorar os sistemas de pagamento online e era comum os phishers mirarem em bancos e clientes de serviços de pagamento online, alguns dos quais — de acordo com pesquisas posteriores — puderam ser precisamente identificados e combinados ao verdadeiro banco que usavam. Da mesma forma, os sites das redes sociais tornaram-se o principal alvo de phishing, atraente para os invasores porque os detalhes pessoais desses sites são úteis para o roubo de identidade.

Os criminosos registraram dúzias de domínios que imitavam o eBay e o PayPal tão bem que se passavam pelo site original sem que você prestasse a menor atenção. Os clientes da PayPal recebiam e-mails de phishing (contendo links para websites falsos), pedindo para atualizassem os números de cartões de crédito ou outros dados pessoais. O primeiro ataque de phishing conhecido contra um banco foi reportado pelo The Banker (uma publicação do The Financial Times Ltd.) em setembro de 2003.

Na metade da década de 2000, o software turnkey de phishing estava prontamente disponível no mercado negro. Ao mesmo tempo, grupos de começaram a se organizar para realizar campanhas sofisticadas de phishing. O prejuízo estimado devido ao sucesso do phishing durante esse período varia, um relatório de 2007 da Gartner diz que mais de 3,6 milhões de adultos perderam $3.2 bilhões entre agosto de 2006 e agosto de 2007.

“Em 2013, 110 milhões de registros de clientes e cartões de crédito foram roubados de clientes da Target.”

Já em 2011, o phishing encontrou patrocinadores estatais quando uma suspeita campanha de phishing chinesa mirou em contas Gmail de oficiais do alto escalão do governo e do exército dos EUA e da Coreia do Sul, além de ativistas políticos chineses.

Talvez, o mais famoso evento aconteceu em 2013 quando 110 milhões de registros e de cartões de crédito foram roubados dos clientes da Target através de uma conta de um subcontratado com phishing.

Ainda mais abominável foi a campanha de phishing lançada pela Fancy Bear (um grupo de espionagem cibernética associado à agência de inteligência militar russa GRU) contra endereços de e-mail vinculador ao Comitê Nacional Democrático no primeiro trimestre de 2016. Em particular, o gerente da campanha de Hillary Clinton durante a eleição presidencial de 2016, John Podesta, teve sua conta no Gmail invadida e, posteriormente, divulgada após cair no velho golpe: um ataque de phishing informando que a senha de seu e-mail estava comprometida (clique aqui para alterá-la).

Em 2017, um phishing scam maciço induziu os departamentos de contabilidade do Google e do Facebook a transferirem dinheiro, um total de mais de $100 milhões, para contas em bancos no exterior sob o controle de um hacker.

Tipos de ataques de phishing

Apesar das inúmeras variedades, o denominador comum de todos os ataques de phishing é o uso de um falso pretexto para adquirir valores. Algumas das principais categorias incluem:

Spear phishing

Enquanto a maioria das campanhas de phishing enviam e-mails em massa para o máximo de pessoas possível, o spear phishing tem um alvo específico. O spear phishing ataca uma pessoa ou organização específica, geralmente, com um conteúdo personalizado para a vítima ou as vítimas. Ele precisa de um reconhecimento pré-ataque para descobrir nomes, cargos em empresas, endereços de e-mail e outras informações desse tipo. Os hackers vasculham a Internet para combinar essas informações com outros dados pesquisados sobre o colega sob mira, junto com nomes e relações profissionais dos principais funcionários das empresas. Assim, o phisher cria um e-mail plausível.

Por exemplo, um invasor pode executar um spear phishing com um funcionário cujas responsabilidades incluam autorizar pagamentos. O e-mail parece que foi enviado por um executivo da organização, solicitando que o funcionário faça o pagamento de uma quantia significativa para ele ou para um fornecedor (quando, na verdade, o link de pagamento malicioso envia para o invasor).

O spear phishing é uma ameças às empresas (e governos) e pode levar a grandes prejuízos. De acordo com um relatório de 2016 de uma pesquisa sobre o assunto, o spear phishing foi responsável por 38% dos ciberataques nas empresas participantes durante o ano 2015. Além disso, para as empresas norte-americanas envolvidas, o custo médio dos ataques de spear phishing por incidente foi de $1.8 milhões.

“Um e-mail de phishing prolixo de alguém que se passava por um príncipe nigeriano é um dos primeiros e mais longevos scams em ação.”

Clone phishing

Neste tipo de ataque, os criminosos copiam (ou clonam) um e-mail legítimo recebido anteriormente que contenha um link ou um anexo. Em seguida, o phisher substitui os links ou arquivos anexos por conteúdo malicioso para que passe pelo item verdadeiro. Usuários ingênuos clicam no link ou abrem o anexo que, geralmente, permite que seus sistemas sejam recrutados. O phisher pode falsificar a identidade da vítima para que outras vítimas pensem que ele é um remetente confiável da mesma organização.

419/scams nigerianos

Um e-mail de phishing prolixo de alguém que se passava por um príncipe nigeriano é um dos primeiros e mais longevos scams em ação. De acordo com Wendy Zamora, diretor de conteúdo do Malwarebytes Labs, “O phishing do príncipe nigeriano vem de uma pessoa que finge ser um oficial do governo ou membro de uma família real que precisa de ajuda para transferir milhões de dólares para fora da Nigéria. O e-mail é marcado como ‘urgente' ou ‘confidencial' e o remetente pede que o destinatário forneça o número de uma conta bancária para guardar o dinheiro.”

Em uma atualização hilária do clássico modelo de phishing nigeriano, o website de notícias britânico Anorak, em 2016, reportou que recebeu um e-mail de um certo Dr. Bakare Tunde, um suposto gerente de projeto de astronomia da Agência Nacional de Pesquisa e Desenvolvimento da Nigéria. Dr. Tunde alegava que seu primo, o Major Abacha da Força Aérea Tunde estava preso em uma estação espacial soviética há mais de 25 anos. Porém, as autoridades russas poderiam montar um voo para trazê-lo de volta pela bagatela de 3 milhões de dólares. Tudo o que os remetentes tinham que fazer era enviar os dados de suas contas bancárias para transferir a quantia necessária e Dr. Tunde pagaria uma taxa de $600.000.

Acidentalmente, o número \"419\" está associado a este scam. Ele se refere à seção do código criminal nigeriano que trata de fraudes, cobranças e penalidades aos criminosos.

Phone phishing

Com as tentativas de phishing baseado em telefone, também chamado de voice phishing ou “vishing,” o phisher liga dizendo ser representante de seu banco local, polícia ou mesmo IRS. Depois, eles assustam você com algum tipo de problema e insistem para que você resolva imediatamente fornecendo os dados de sua conta ou pagando uma taxa. Com frequência, eles pedem que você faça uma transferência bancária ou com cartões pré-pagos para que seja impossível rastreá-los.

SMS phishing, ou “smishing,” é o irmão gêmeo do vishing e faz o mesmo tipo de scam (às vezes com um link malicioso integrado para clicar) por meio de mensagens SMS.

“O e-mail contém uma oferta boa demais para ser verdade.”

Como identificar um ataque de phishing

Reconhecer uma tentativa de phishing nem sempre é fácil, mas algumas dicas, um pouco de disciplina e bom senso poderão ajudar muito. Procure por algo que não seja comum ou estranho. Pergunte a si mesmo se a mensagem passa pelo \"teste de desconfiança\". Confie em sua intuição, mas não se deixe levar pelo medo. Geralmente, os ataques de phishing usam o medo para despistar seu julgamento.

Aqui estão alguns sinais de uma tentativa de phishing:

O e-mail contém uma oferta boa demais para ser verdade. Ele pode dizer que você ganhou na loteria, um prêmio caro ou outro item surpreendente.

- Você reconhece o remetente, mas é alguém com quem você não conversa. Mesmo que o nome do remetente seja familiar, suspeite se for alguém com quem você não conversa com frequência, especialmente se o conteúdo do e-mail estiver relacionado com as responsabilidades comuns de seu trabalho. O mesmo se aplica se você estiver em cópia de um e-mail para pessoas que você nem conhece ou a um grupo de colegas de unidades de negócios estranhas.

- A mensagem parece assustadora. Tome cuidado se o e-mail contiver um tom alarmista ou pesado para criar um senso de urgência, induzindo você a clicar e \"agir agora\" antes que sua conta seja cancelada. Lembre-se que organizações responsáveis não pedem dados pessoais pela Internet.

- A mensagem contém anexos inusitados ou inesperados. Esses anexos podem conter malware, ransomware ou outra ameaça online.

- A mensagem contém links que parecem um pouco apagados. Mesmo que não perceba nenhum dos itens acima, não clique nos hyperlinks integrados para o seu bem. Em vez disso, passe o cursor sobre o link para ver a URL verdadeira. Tenha especial cuidado ao procurar erros de ortografia em um website que pareça familiar porque isso indica a falsificação. É sempre melhor digitar a URL diretamente do que clicar no link.

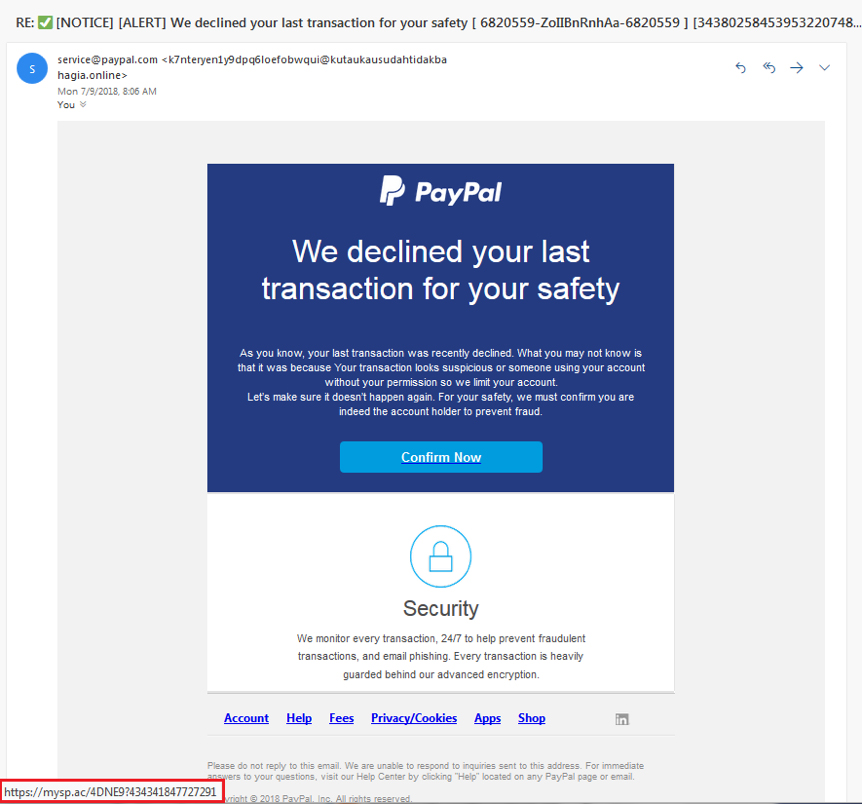

Aqui, está um exemplo de tentativa de phishing que fingia ser um aviso da PayPal, pedindo ao destinatário que clicasse no botão \"Confirme agora\". Passar o mouse sobre o botão revela a verdadeira URL de destino no retângulo vermelho.

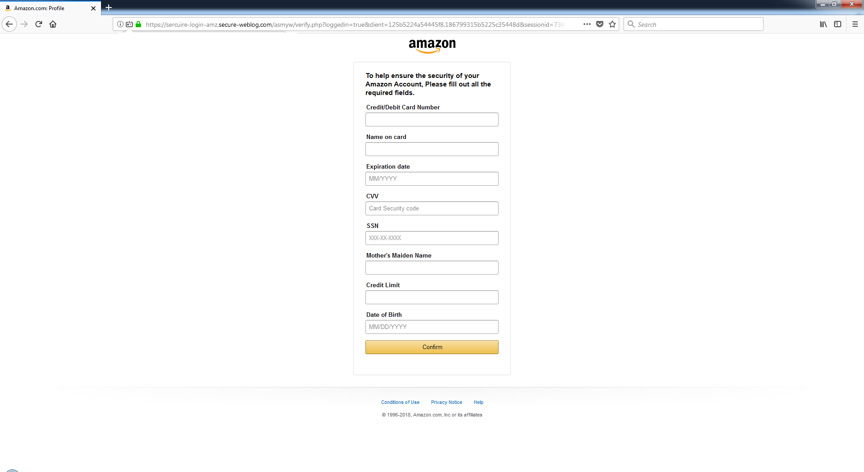

Outro exemplo de ataque de phishing é se passar pela Amazon. Observe a ameaça de encerrar a conta se nada for feito em 48 horas.

Clicar no link irá redirecioná-lo para esse formulário, convidando-o a entregar o que o phisher precisa para se apossar de seus bens:

Como me proteger de phishing?

Com dito anteriormente, o phishing é uma ameaça de oportunidade igual, capaz de atingir desktops, laptops, tablets e smartphones. Muitos navegadores de internet têm maneiras de verificar se um link é seguro, mas a primeira linha de defesa contra o phishing é sua desconfiança. Condicione-se a reconhecer os sinais de phishing e tente praticar a computação segura sempre que verificar seu e-mail, ler posts do Facebook ou jogar online.

Mais uma vez, Adam Kujawa diz que aqui estão algumas práticas importantes para que você se mantenha seguro:

- Não abra e-mails de remetentes com os quais você não está familiarizado.

- Nunca clique em um link que esteja em um e-mail a menos que você conheça muito bem quem o mandou.

- Para melhorar a proteção, se você receber um e-mail, mas não tem certeza se é confiável, acesse o link inserindo manualmente o endereço do website em seu navegador.

- Procure o certificado digital de um website.

- Se pediram algum dado confidencial, verifique se a URL da página começa com “HTTPS” e não apenas como “HTTP.” O \"S\" significa \"seguro\". Isso não é uma garantia de que o site seja seguro, mas os sites originais usam HTTPS porque é mais seguro. Os sites HTTP, mesmo que sejam legítimos, são vulneráveis aos hackers.

- Se você suspeitar que um e-mail é falso, anote o nome ou algum texto da mensagem e insira em um mecanismo de busca para verificar se existe algum ataque de phishing conhecido que use o mesmo método.

- passe o mouse sobre o link para ver se o link é legítimo.

Como sempre, recomendamos usar algum tipo de software de segurança anti-malware. A maioria das ferramentas de segurança cibernética têm a capacidade de detectar quando um link ou um anexo não é o que parece, portanto, mesmo que você caia em uma tentativa de phishing inteligente, você não compartilhará suas informações com as pessoas erradas.

Todos os produtos de segurança Malwarebytes Premium oferecem uma proteção robusta contra phishing. Eles podem detectar sites fraudulentos e impedir você de abri-los mesmo que esteja convencido de que ele é um site legítimo.

Fique alerta, tenha cuidado e procure por algum indício de que seja uma isca.

Nenhum comentário:

Postar um comentário